Ilustracja Wektorowa Bezpiecznej Ochrony Danych Finansowych Wizualna Metafora Ochrony Finansowej Zabezpieczanie Danych Finansowych Za Pomocą Gigantycznego Zamka Można Użyć Na Stronie Kampanii Plakatu Reklamowego | Premium Wektor

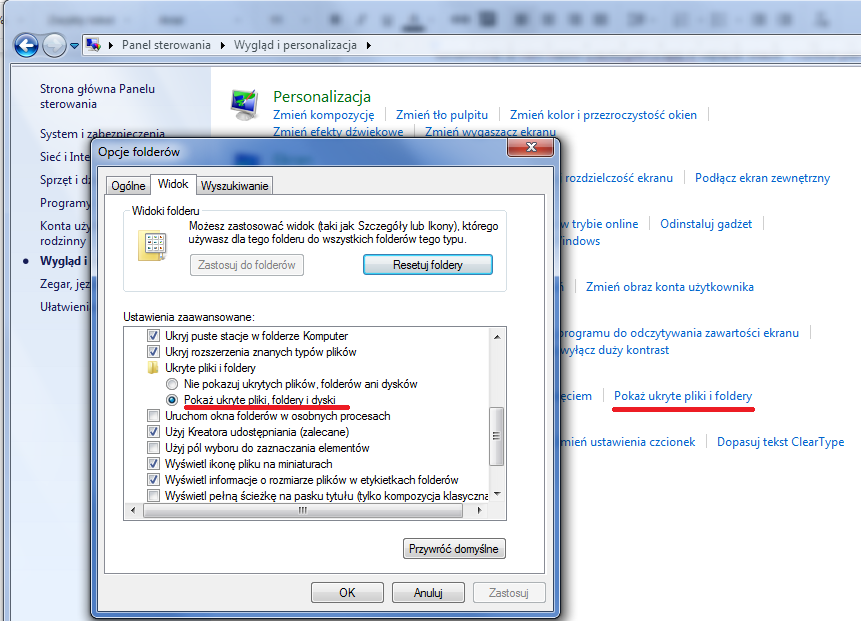

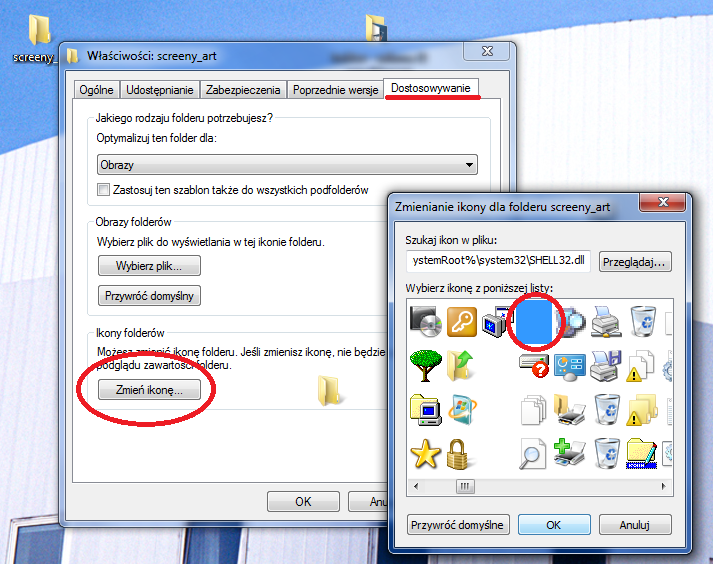

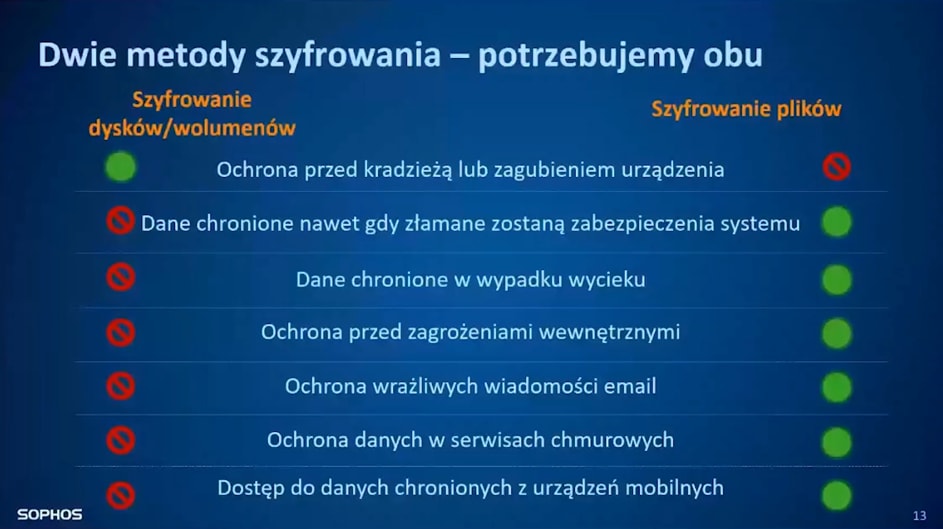

Ochrona danych wrażliwych dzięki szyfrowaniu plików - wymogi RODO i metody zabezpieczania | MakeITtogether.pl

Zabezpieczanie danych przed utratą. Adaptacja rozwiązań backupu w małych i średnich przedsiębiorstwach – badanie redakcyjne „PC World” - PC World - Testy i Ceny sprzętu PC, RTV, Foto, Porady IT, Download, Aktualności